viernes, 30 de mayo de 2008

jueves, 29 de mayo de 2008

REUNIONES

27 MAYO DE 2008

PRIMERA REUNION

- se recordó metas de cada uno de los servicios

- pequeño cronograma a corto plazo en la integración de servicios el cual en se sintetizo

1 SEMANA = se pretende trabajar de lleno en el servicio asignado

2 SEMANA= se hara la integración de todos los servicios grupo por grupo.de la siguiente manera:

MARTES: ftp y dns

MIERCOLES: dhcp

JUEVES: proxy

VIERNES: web

3 SEMANA= se comenzara a montar cada servicio en la red real.en el orden que sea necesario se a pensado que se debe hacer simultaneamente.

- En esta reunion se presentaron propuestas en la forma de trabajo y los espacios de practicas y ensayos como fue la utilizacion del salon 5-7 en un horario de 12m-5pm

- y por ultimo se explico de parte del grupo de estructura de red como quedo la red montada, su direccionamiento y convenio con cada servicio para asignarle los segmentos en que se necesitan trabajar. luego de esto cada grupo se reunio a proyectar tareas y reasignaciones segun el servicio a monta

REQUERIMIENTOS DEL PROYECTO

OBJETIVO GENERAL

obtener de forma practica y haciendo uso de la metodologia de formacion por proyectos, todas las competencias (tecnicas y transversales) requeridas para culminar el ciclo formativo de configuracion de servidores.

OBJETIVOS ESPECIFICOS

- generar un proyecto a partir de los datos (requerimientos) proporcionados por los instructores del area que se encuentran cursando actualmente.

- simular el proyecto con el fin de garantizar el funcionamiento en la parte teorica.

- realizar el montaje practico del proyecto y exponerlo al finalizar el proyecto.

REQUERIMIENTOS

1. Esquema logico de la red:

2. Infraestructura de red

- 2 servedores DHCP, uno para hacer relay.

- 2 servidores DNS, donde uno de los dos funciona como esclavo del otro

1. servidor DNS,que controle una zona diferente al anterior.

- 3 servidores WEB, que contenga la siguiente informacion:

1. un portal informativo de los grupos 940176 - 78 - 79.

2. blog del proceso de desarrollo del proyecto (imagenes,videos, etc).

3. servidor con informacion aleatoria.

- 3 servidores FTP configurados asi:

1. servidor para usuarios (todos los aprendices del grupo).

2. servidor de acceso anonimo (todas la herramientas usadas del royecto)

3. servidor para usuario con enjaulamiento.

- 2 servidores PROXY configurados como hermanos para la salida a internet, con:

todas las lan´s deben navegar sin restrincciones los lunes y viernes.

la lan 4 no puedes salir a internet los dias miercoles.

solo los usuarios de la lan 2 pueden salir a internet.

la lan 1 no puede salir al msn.

existen 5 sitios prohibidos para todas las lan´s, no pueden navegar aellos.

la lan 3 solo puede navegar los jueves de 8:00am-12:00m

la lan 5 puede navegar siempre, pero no puede descargar archivos .mp3,

.avi, .mpge, .ogg, .zip, .exe.

- 1 servidor NTP que actualize

- la fecha y hora automaticamente de todas las maquinas utilizadas en el proyecto.

OTROS REQUISITOS

- El proyecto dede recrear el trabajo de una compañia real:

1. identidad empresarial: nombre de empresa, logo, etc...

2. cotizacion del proyecto, mano de obra, equipos, etc...

3. costos totales, parciales, empleados, cargos, etc...

4. tiempo estimado del proyecto, programacion cronologica del trabajo.

- se deben respaldar todos los archivos de configuracion de servidores en un FTP.

- se deben respaldar todos los archivos de configuracion de switches y routers.

- todas las maquinas usadas en el proyecto deben de estar actualizadas a la fecha.

- las contraseñas y nombres de usuarios deben de estar correctamente asignados.

- se debe respaldar la simulacion de la red.

- se deben documentar las experiencias particulares en los blogs personales.

- se debe actualizar el blog del grupo de acuerdo a la evolucion del proyecto.

- en el diseño de los servidores se debe hacer servidores en windows, linux y solaris.

- el particionamiento de discos debe ser seguro para evitar perdidas de datos.

- por lo menos un servidor debe ser maquina virtual.

- se deben garantizar que los clientes puedan ser maquinas en linux, windows y solaris.

- el uso de las vlan´s es opcional.

- sincronizar los servidores DHCP y DNS,s para que trabajen en conjunto.

- realizar dos cortos acerca de lo que se va a tratar el proyecto, el primero en ingles y el segundo en español.

ESTRUCTURA DE LA RED

INFRAESTRUCTURA DE

DOCUMENTACIÓN DE

Esta es una red wan la cual esta basada en la topología estrella extendida ya que todos los ordenadores no están conectados directamente a un dispositivo central si no a varios puntos subcentrales. Esta conformada por cinco routers los cuales van estructurados de la siguiente manera: El router de Medellín es el principal, en el va directamente conectado el router de bogota y el router de Cali, por medio de enlace serial. El router de Medellín tiene subinterfaces que da salida a vlans, estas vlans están conformadas por tres switch de los cuales cada uno tiene dos subredes, dos de estos switch están conectados por cable de fibra óptica y el otro por cable utp cruzado, cada switch tiene dos vlans, cada subred tiene capacidad para conectarle máximo 14 host. Todas las subredes tiene diferente direccionamiento.Las subredes de Medellin van conectadas al controlador de internet (router).

DIRECCIONAMIENTO DE

Identificador de red:192.15.15.0

Tomamos 4 bits prestados de los host para las subredes y los 4 bits restantes son para los host.

11111111..11111111.11111111.11110000

255.255.255.240

192.168.1.16 | ||

192.168.1.32 | ||

192.168.1.48 | ||

192.168.1.64 | ||

192.168.1.80 | ||

192.168.1.112 | 192.168.1.127 | |

192.168.1.128 | 192.168.1.143 | |

192.168.1.144 | 192.168.1.159 | |

192.168.1.160 | 192.168.1.175 | |

192.168.1.176 | 192.168.1.191 | |

192.168.1.192 | 192.168.1.207 | |

192.168.1.208 | 192.168.1.223 | |

192.168.1.224 | 192.168.1.239 | |

FTP

FTP

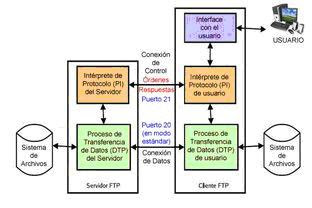

El Servicio FTP es ofrecido por la capa de Aplicación del modelo de capas de red TCP/IP al usuario, utilizando normalmente el puerto de red 20 y el 21. Un problema básico de FTP es que está pensado para ofrecer la máxima velocidad en la conexión, pero no la máxima seguridad, ya que todo el intercambio de información, desde el login y password del usuario en el servidor hasta la transferencia de cualquier archivo, se realiza en texto plano sin ningún tipo de cifrado, con lo que un posible atacante puede capturar este tráfico, acceder al servidor, o apropiarse de los archivos transferidos.

Para solucionar este problema son de gran utilidad aplicaciones como scp y sftp, incluidas en el paquete SSH, que permiten transferir archivos pero cifrando todo el tráfico.

Servidor FTP

Un servidor FTP es un programa especial que se ejecuta en un equipo servidor normalmente conectado a Internet (aunque puede estar conectado a otros tipos de redes, LAN, MAN, etc.). Su función es permitir el intercambio de datos entre diferentes servidores/ordenadores.

Por lo general, los programas servidores FTP no suelen encontrarse en los ordenadores personales, por lo que un usuario normalmente utilizará el FTP para conectarse remotamente a uno y así intercambiar información con él.

Las aplicaciones más comunes de los servidores FTP suelen ser el alojamiento web, en el que sus clientes utilizan el servicio para subir sus páginas web y sus archivos correspondientes; o como servidor de backup (copia de seguridad) de los archivos importantes que pueda tener una empresa. Para ello, existen protocolos de comunicación FTP para que los datos se transmitan cifrados, como el SFTP (Secure File Transfer Protocol).

Cuando un navegador no está equipado con la función FTP, o si se quiere cargar archivos en un ordenador remoto, se necesitará utilizar un programa cliente FTP. Un cliente FTP es un programa que se instala en el ordenador del usuario, y que emplea el protocolo FTP para conectarse a un servidor FTP y transferir archivos, ya sea para descargarlos o para subirlos.

Para utilizar un cliente FTP, se necesita conocer el nombre del archivo, el ordenador en que reside (servidor, en el caso de descarga de archivos), el ordenador al que se quiere transferir el archivo (en caso de querer subirlo nosotros al servidor), y la carpeta en la que se encuentra.

Algunos clientes de FTP básicos en modo consola vienen integrados en los sistemas operativos, incluyendo Windows, DOS, Linux y Unix. Sin embargo, hay disponibles clientes con opciones añadidas e interfaz gráfica. Aunque muchos navegadores tienen ya integrado FTP, es más confiable a la hora de conectarse con servidores FTP no anónimos utilizar un programa cliente

Acceso anónimo

Los servidores FTP anónimos ofrecen sus servicios libremente a todos los usuarios, permiten acceder a sus archivos sin necesidad de tener un 'USERID' o una cuenta de usuario. Es la manera más cómoda fuera del servicio web de permitir que todo el mundo tenga acceso a cierta información sin que para ello el administrador de un sistema tenga que crear una cuenta para cada usuario.

Si se desea tener privilegios de acceso a cualquier parte del sistema de archivos del servidor FTP, de modificación de archivos existentes, y de posibilidad de subir nuestros propios archivos, generalmente se suele realizar mediante una cuenta de usuario. En el servidor se guarda la información de las distintas cuentas de usuario que pueden acceder a él, de manera que para iniciar una sesión FTP debemos introducir un login y un password que nos identifica unívocamente.

Acceso de invitado

El acceso sin restricciones al servidor que proporcionan las cuentas de usuario implica problemas de seguridad, lo que ha dado lugar a un tercer tipo de acceso FTP denominado invitado (guest), que se puede contemplar como una mezcla de los dos anteriores.

La idea de este mecanismo es la siguiente: se trata de permitir que cada usuario conecte a la máquina mediante su login y su password, pero evitando que tenga acceso a partes del sistema de archivos que no necesita para realizar su trabajo, de esta forma accederá a un entorno restringido, algo muy similar a lo que sucede en los accesos anónimos, pero con más privilegios.

Como instalar un servidor ftp en windows:Inicio, panel de control, herramientas administrativas, y seleccionamos administrador de internet information services (IIS). en este menú procedemos a configurar nuestro servidor ftp.

Desplegamos en el lado izquierdo de la pantalla el servidor, allí aparece una carpeta llamada sitios FTP, la desplegamos, nos aparece un sitio FTP predeterminado, le damos clic derecho y luego en propiedades. en esta ventana podemos cambiar la descripcion en la pestañas sitio FTP, también asignarle una dirección ip (recuerda que para un mejor funcionamiento, los servidores deben tener una dirección ip estatica), también se puede poner el puerto por el cual va a correr nuestro FTP (puerto 21 por defecto).

En la pestaña "cuentas de seguridad" puedes señalar el check box de permitir conexiones anónimas para que cualquier persona ingrese a nuestro sitio FTP a quitarlo para que solo ingresen los usuarios del sistema.

En la pestaña "directorio particular" cuando ya estamos en el menú señalamos la opción servicios de internet information server, tambien puedes cambiar la ruta de acceso local la cual es donde van a estar alojados los archivos de FTP.

Después de que utilices y organices tu sitio FTP puedes aplicar los cambios dando clic en aceptar.

Inicio, clic derecho en mi pc, clic derecho en administrar, desplegamos usuarios y grupos locales y en usuarios damos clic derecho y usuario nuevo. allí llenamos los espacios con la información correcta y damos clic en crear.

Después de crear todos los usuarios cerramos todo.

DHCP

(DINAMIC HOST PROTOCOL)

Provee los parámetros de configuración a las computadoras conectadas a la red informática con la pila de protocolos TCP/IP (Máscara de red, puerta de enlace y otros) y también incluyen mecanismo de asignación de direcciones de IP.

Este protocolo se publicó en octubre de 1993, estando documentado actualmente en la RFC 2131. Los últimos publicados como RFC 3415.

Asignación de direcciones IP

Sin DHCP, cada dirección IP debe configurarse manualmente en cada computadora y, si la computadora se mueve a otro lugar en otra parte de la red, se debe configurar otra dirección IP diferente. El DHCP le permite al administrador supervisar y distribuir de forma centralizada las direcciones IP necesarias y, automáticamente, asignar y enviar una nueva IP si la computadora es conectado en un lugar diferente de la red.

El protocolo DHCP incluye tres métodos de asignación de direcciones IP:

Asignación manual o estática: Asigna una dirección IP a una máquina determinada. Se suele utilizar cuando se quiere controlar la asignación de dirección IP a cada cliente, y evitar, también, que se conecten clientes no identificados.

Asignación automática: Asigna una dirección IP de forma permanente a una máquina cliente la primera vez que hace la solicitud al servidor DHCP y hasta que el cliente la libera. Se suele utilizar cuando el número de clientes no varía demasiado.

Asignación dinámica: el único método que permite la reutilización dinámica de las direcciones IP. El administrador de la red determina un rango de direcciones IP y cada computadora conectada a la red está configurada para solicitar su dirección IP al servidor cuando la tarjeta de interfaz de red se inicializa. El procedimiento usa un concepto muy simple en un intervalo de tiempo controlable. Esto facilita la instalación de nuevas máquinas clientes a la red.

Algunas implementaciones de DHCP pueden actualizar el DNS asociado con los servidores para reflejar las nuevas direcciones IP mediante el protocolo de actualización de DNS establecido en RFC 2136 (Inglés).

El DHCP es una alternativa a otros protocolos de gestión de direcciones IP de red, como el BOOTP (Bootstrap Protocol). DHCP es un protocolo más avanzado, pero ambos son los usados normalmente.

En Windows 98 o posterior, cuando el DHCP es incapaz de asignar una dirección IP, se utiliza un proceso llamado "Automatic Private Internet Protocol Addressing".

Parámetros configurables

Un servidor DHCP puede proveer de una configuración opcional a la computadora cliente. Dichas opciones están definidas en RFC 2132 (Inglés)

Lista de opciones configurables:

* Dirección del servidor DNS

* Nombre DNS

* Puerta de enlace de la dirección IP

* Dirección de Publicación Masiva (broadcast address)

Máscara de subred

* Tiempo máximo de espera del ARP (Protocolo de Resolución de Direcciones según siglas en inglés)

* MTU (Unidad de Transferencia Máxima según siglas en inglés) para la interfaz

* Servidores NIS (Servicio de Información de Red según siglas en inglés)

* Dominios NIS

* Servidores NTP (Protocolo de Tiempo de Red según siglas en inglés))

* Servidor SMTP

* Servidor TFTP

* Nombre del servidor WINS

Implementaciones

Microsoft introdujo el DHCP en sus Servidores NT con la versión 3.5 de Windows NT a finales de 1994. A pesar de que la llamaron una nueva función no fue inventada por ellos.

El Consorcio de Software de Internet (ISC: Internet Software Consortium) publicó distribuciones de DHCP para Unix con la versión 1.0.0 del ISC DHCP Server el 6 de diciembre de 1997 y una versión (2.0) que se adaptaba mejor al RFC el día 22 de junio de 1999.

Otras implementaciones importantes incluyen:

* Cisco: un servidor DHCP habilitado en Cisco IOS 12.0 en el mes de febrero de 1999

* Sun: añadió el soporte para DHCP a su sistema operativo Solaris el 8 de julio de 2001.

Además, varios routers incluyen soporte DHCP para redes de hasta 255 computadoras.

Anatomía del protocolo

Esquema de una sesión típica DHCP

(Autoridad de Números Asignados en Internet según siglas en inglés) en BOOTP: 67/UDP para las computadoras servidor y 68/UDP para los clientes.

DHCP Discovery

El cliente envía un paquete DHCPDISCOVER. Las direcciones IP origen y destino de dicho paquete serán 0.0.0.0 y 255.255.255.255 (broadcast) respectivamente. El servidor almacena los campos del paquete CHADDR (dirección Ethernet origen, MAC) y el de identificación del cliente.

DHCP Offer

El servidor determina la configuración basándose en la dirección del soporte físico de la computadora cliente especificada en el registro CHADDRvbnv. El servidor especifica la dirección IP en el registro YIADDR. Como la cual se ha dado en los demás parámetros.

DHCP Request

El cliente selecciona la configuración de los paquetes recibidos de DHCP Offer. Una vez más, el cliente solicita una dirección IP específica que indicó el servidor

DHCP Acknowledge

Cuando el servidor DHCP recibe el mensaje DHCPREQUEST del cliente, que inicia la fase final del proceso de configuración. Esta fase implica el reconocimiento DHCPACK el envío de un paquete al cliente. Este paquete incluye el arrendamiento de duración y cualquier otra información de configuración que el cliente pueda tener solicitada. En este punto, la configuración TCP / IP proceso se ha completado.

El servidor reconoce la solicitud y la envía acuse de recibo al cliente. El sistema en su conjunto espera que el cliente para configurar su interfaz de red con las opciones suministradas.

DHCP Release

Los clientes envían una petición al servidor DHCP para liberar su dirección IP. Como los clientes generalmente no de broadcast. El router puede ser configurado para redireccionar los paquetes DHCP a un servidor DHCP en una subred diferente. La implementación cliente crea un paquete UDP (Protocolo de Datagramas de Usuario según siglas en inglés) con destino 255.255.255.255 y requiere también su última dirección IP conocida, aunque esto no es necesario y puede llegar a ser ignorado por el servidor.

DHCP ACK

El servidor DHCP responde a la DHCPREQUEST con un DHCPACK, completando así el ciclo de iniciación. La dirección origen es la dirección IP del servidor de DHCP y la dirección de destino es todavía 255.255.255.255. El campo YIADDR contiene la dirección del cliente, y los campos CHADDR y DHCP: Client Identifier campos son la dirección física de la tarjeta de red en el cliente. La sección de opciones del DHCP identifica el paquete como un ACK.

DHCP Inform

El cliente envía una petición al servidor de DHCP: para solicitar más información que la que el servidor ha enviado con el DHCPACK original; o para repetir los datos para un uso particular - por ejemplo, los browsers usan DHCP Inform para obtener la configuración de los proxies a través de WPAD. Dichas peticiones no hacen que el servidor de DHCP refresque el tiempo de vencimiento de IP en su base de datos.

VLAN

Una VLAN (acrónimo de Virtual LAN, ‘red de área local virtual’) es un método de crear redes lógicamente independientes dentro de una misma red física. Varias VLANs pueden coexistir en un único conmutador físico o en una única red física. Son útiles para reducir el dominio de colisión y ayudan en la administración de la red separando segmentos lógicos de una red de área local (como departamentos de una empresa) que no deberían intercambiar datos usando la red local (aunque podrían hacerlo a través de un enrutador).

Una 'VLAN' consiste en una red de ordenadores que se comportan como si estuviesen conectados al mismo cable, aunque pueden estar en realidad conectados físicamente a diferentes segmentos de una red de área local. Los administradores de red configuran las VLANs mediante software en lugar de hardware, lo que las hace extremadamente flexibles. Una de las mayores ventajas de las VLANs surge cuando se traslada físicamente algún ordenador a otra ubicación: puede permanecer en la misma VLAN sin necesidad de ninguna reconfiguración hardware.

WEB

PROXY

Servidor Proxy:

Conocido también como servidor intermediario es una computadora o dispositivo que permite el ingreso de manera indirecta a las paginas Web, es decir, el trabaja como un muro de seguridad puesto que en el administrador ingresa todas aquellas paginas que no deseamos que se ejecuten.

Durante el proceso ocurre lo siguiente:

![]() Cliente se conecta hacia un Servidor Intermediario (Proxy).

Cliente se conecta hacia un Servidor Intermediario (Proxy).

![]() Cliente solicita una conexión, fichero u otro recurso disponible en un servidor distinto

Cliente solicita una conexión, fichero u otro recurso disponible en un servidor distinto

![]() Servidor Intermediario (Proxy) proporciona el recurso ya sea conectándose hacia el servidor especificado o sirviendo éste desde un caché.

Servidor Intermediario (Proxy) proporciona el recurso ya sea conectándose hacia el servidor especificado o sirviendo éste desde un caché.

![]() En algunos casos el Servidor Intermediario (Proxy) puede alterar la solicitud del cliente o bien la respuesta del servidor para diversos propósitos.

En algunos casos el Servidor Intermediario (Proxy) puede alterar la solicitud del cliente o bien la respuesta del servidor para diversos propósitos.

El servidor intermediario opera en el nivel de red como filtro de paquetas y en el nivel de aplicación como controlador de diversos servicios. Trabaja como una memoria cache del contenido de red principalmente http, proporcionando al cliente un cache de páginas y ficheros disponibles y un acceso de forma rápida y confiable. Cuando se recibe una petición para un recurso de Red especificado en un URL (Uniform Resource Locator) el Servidor Intermediario busca el resultado del URL dentro del caché. Si éste es encontrado, el Servidor Intermediario responde al cliente proporcionado inmediatamente el contenido solicitado. Si el contenido solicitado no estuviera disponible en el caché, el Servidor Intermediario lo traerá desde servidor remoto, entregándolo al cliente que lo solicitó y guardando una copia en el caché. El contenido en el caché es eliminado luego a través de un algoritmo de expiración de acuerdo a la antigüedad, tamaño e historial de respuestas a solicitudes (hits)

Squid:

Es un servidor intermediario utilizado en sistemas operativos como GNU/Linux y derivado de Unix. Es muy confiable, robusto y versátil y se distribuye bajo los términos de

Squid puede funcionar como Servidor Intermediario (Proxy) y caché de contenido de Red para los protocolos HTTP, FTP, GOPHER y WAIS, Proxy de SSL, caché transparente, WWCP, aceleración HTTP, caché de consultas DNS y otras muchas más como filtración de contenido y control de acceso por IP y por usuario.

GOPHER: es un servicio de Internet consistente en el acceso a la información a través de menús. La información se organiza de forma arborescente: sólo los nodos contienen menús de acceso a otros menús o a hojas, mientras que las hojas contienen simplemente información textual. En cierto modo es un predecesor de la Web, aunque sólo se permiten enlaces desde nodos-menús hasta otros nodos-menús o a hojas, y las hojas no tienen ningún tipo de hiperenlaces.

WAIS: Siglas de Wide Area Information Servers. El WAIS es un servicio de búsqueda de información en la red por palabra clave o frases. Contrariamente a Gopher, que busca ficheros por sus títulos, los motores WAIS buscan en el texto completo de cada fichero y devuelve una lista de todos los documentos que contengan la palabra clave indicada. La mayor parte de los buscadores en el Web utiliza el método WAIS.

El squid consiste en un programa principal como servidor que proporciona la búsqueda en servidores DNS, contiene programas opcionales para reescribir solicitudes y autenticación y herramienta para administración y cliente. La búsqueda en servidores DNS reduce el tiempo de espera al cliente.

NOTA ESPECIAL: Squid no debe ser utilizado como Servidor Intermediario (Proxy) para protocolos como SMTP, POP3, TELNET, SSH, IRC, etc. Si se requiere intermediar para cualquier protocolo distinto a HTTP, HTTPS, FTP, GOPHER y WAIS se requerirá implementar obligatoriamente un enmascaramiento de IP o NAT (Network Address Translation) o bien hacer uso de un servidor SOCKS como Dante.

Por medio del parámetro cache_replacement_policy squid incluye soporte para los siguientes algoritmos para cache:

LRU: Acrónimo de Least Recently Used - Menos Recientemente Utilizado; este algoritmo elimina los accesos menos utilizado dejando en la cache las mas recientes.

LFUDA: Acrónimo de Least Frequently Used with Dynamic Aging – Menos Frecuentemente Utilizado con Envejecimiento Dinámico; en este algoritmos los mas utilizado permanecen en la cache sin importar su tamaño, de modo que un objeto grande que se solicite con mayor frecuencia impedirá que se pueda hacer caché de objetos pequeños que se soliciten con menor frecuencia.

GDSF: Acrónimo de GreedyDual Size Frequency - Frecuencia de tamaño GreedyDual (codicioso dual); este algoritmo optimiza la eficiencia permitiendo que en la cache se mantengan los objetos pequeños mas frecuentes, es decir, trabaja tiene una eficiencia por octeto menor al LFUDA por ello elimina los objetos mas grandes de la cache.

Para la utilización de squid se necesita la versión 2.5.STABLE6 ninguna anterior porque se considera que no son seguras. Squid no se instala de manera predeterminada a menos que especifique lo contrario durante la instalación del sistema operativo, sin embargo viene incluido en casi todas las distribuciones actuales. El procedimiento de instalación es exactamente el mismo que con cualquier otro sustento lógico.

Configuración:

Squid utiliza el fichero de configuración localizado en /etc/squid/squid.conf, y podrá trabajar sobre este utilizando su editor de texto simple preferido. Existen un gran número de parámetros, de los cuales recomendamos configurar los siguientes:

• http_port

• cache_dir

• Al menos una Lista de Control de Acceso

• Al menos una Regla de Control de Acceso

• httpd_accel_host

• httpd_accel_port

• httpd_accel_with_proxy

Parámetro http_port:

Según las asignaciones por IANA los Puertos Registrados para el servidor intermediario son 3128 o

Para servidores intermediarios transparente utiliza los puertos 80 o el 8000 se valdrá del re-direccionamiento de peticiones de modo tal que no habrá necesidad alguna de modificar la configuración de los clientes HTTP para utilizar el Servidor Intermediario (Proxy), esto bastara con utilizar en al puerta de enlace el servidor pero no se puede olvidar que le servidor http también utiliza dichos puertos por lo tanto será necesario volver a configurar el servidor http para asignarle otros puertos disponibles. En la actualidad los servidores intermediarios transparentes no son muy convenientes, por ello puede resultar mas conveniente configurar un servidor intermediario con restricciones por clave de acceso lo cual no puede realizarse con un servidor intermediario transparente debido a que se requiere un diálogo de nombre de usuario y clave de acceso.

Regularmente algunos programas que utilizan los usuarios comúnmente traen por defecto el puerto 8080 (servicio de cache WWW), podemos especificar que squid escuche peticiones en dicho puerto también utilizando http_port y se especifica lo siguiente:

# Default: http_port 3128

http_port 3128

http_port 8080

Si desea incrementar la seguridad, puede vincularse el servicio a una IP que solo se pueda acceder desde la red local. Así:

#default: http_port 3128

http_port (dirección IP):3128

http_port (dirección IP):8080

Parámetro cache_men:

Establece la cantidad ideal de memoria para lo siguiente:

• Objetos en tránsito.

• Objetos frecuentemente utilizados (Hot).

• Objetos negativamente almacenados en el caché.

Los datos se almacenan en bloque de 4 Kb; y este parámetro especifica el límite del máximo del tamaño de los bloque acomodados, donde los objetos en tránsito tienen mayor prioridad, pero los objetos de los host utiliza la cache mientras que ese espacio no se necesite; en caso si un objeto en tránsito es mayor a la capacidad de la cache squid excederá lo que sea necesario para satisfacer la petición.

Si se posee un servidor con al menos 128 MB de RAM, establezca 16 MB como valor para este parámetro:

Cache_mem 16 MB

Parámetro cache_dir:

Este parámetro se utiliza para establecer que tamaño se desea que tenga el caché en el disco duro para Squid. Se puede incrementar el tamaño del caché hasta donde lo desee el administrador. Mientras más grande sea el caché, más objetos se almacenarán en éste y por lo tanto se utilizará menos el ancho de banda. Se utiliza el siguiente parámetro:

Cache_dir ufs/var/spool/squid 100 16 256

Los números 16 y 256 significan que el directorio del caché contendrá 16 directorios subordinados con 256 niveles cada uno. No modifique esto números, no hay necesidad de hacerlo. Es muy importante considerar que si se especifica un determinado tamaño de caché y éste excede al espacio real disponible en el disco duro, Squid se bloqueará inevitablemente. Sea cauteloso con el tamaño de caché especificado.

Parámetro ftp_user:

Al acceder a un servidor FTP de manera anónima, de modo predefinido Squid enviará como clave de acceso Squid@. Si se desea que el acceso anónimo a los servidores FTP sea más informativo, o bien si se desea acceder a servidores FTP que validan la autenticidad de la dirección de correo especificada como clave de acceso, puede especificarse la dirección de correo electrónico que uno considere pertinente.

ftp_user proxy@su-dominio. Net

Controles de acceso:

Es necesario establecer Listas de Control de Acceso que definan una red o bien ciertas máquinas en particular. A cada lista se le asignará una Regla de Control de Acceso que permitirá o denegará el acceso a Squid.

![]() Lista de control de acceso: Regularmente una lista de control de acceso se establece con la siguiente sintaxis:

Lista de control de acceso: Regularmente una lista de control de acceso se establece con la siguiente sintaxis:

acl (nombre de la lista) src (lo que compone a la lista)

Si se desea establecer una lista de control de acceso que abarque a toda la red local, basta definir

acl miredlocal src (dirección ip)/(mascar de subred)

También puede definirse una Lista de Control de Acceso especificando un fichero localizado en cualquier parte del disco duro, y la cual contiene una lista de direcciones IP.

acl permitidos src “/etc/squid/permitidos”

El fichero /etc/squid/permitidos contendría algo como siguiente:

192.168.1.1

192.168.1.2 192.168.1.3 192.168.1.15 192.168.1.16 192.168.1.20 192.168.1.40Reglas de control de acceso:

Estas definen si se permite o no el acceso hacia Squid. Se aplican a las Listas de Control de Acceso. Deben colocarse en la sección de reglas de control de acceso definidas por el administrador, es decir, a partir de donde se localiza la siguiente leyenda:INSERT YOUR OWN RULE(S) HERE TO ALLOW ACCESS FROM YOUR CLIENTS La sintaxis básica es la siguiente:http_access (deny o allow) (lista de control de acceso) Nota: También pueden definirse reglas valiéndose de la expresión !, la cual significa no. Este tipo de reglas son útiles cuando se tiene un gran grupo de IP dentro de un rango de red al que se debe permitir acceso, y otro grupo dentro de la misma red al que se debe denegar el acceso. Parámetro cache_mgr:

De modo predefinido, si algo ocurre con el caché, como por ejemplo que muera el procesos, se enviará un mensaje de aviso a la cuenta webmaster del servidor. Puede especificarse una distinta si acaso se considera conveniente.

cache_mgr joseperez@midominio.net Parámetro cache_peer:

El parámetro cache_peer se utiliza para especificar otros Servidores Intermediarios (Proxies) con caché en una jerarquía como padres o como hermanos. Es decir, definir si hay un Servidor Intermediario (Proxy) adelante o en paralelo. La sintaxis básica es la siguiente:

Cache_peer (servidor) (tipo) (http_port) (icp_port) (opciones)

Para configurar como padre se utiliza:

Cache_peer (dirección ip) parent 8080 3128 proxy-only

Para configurar como hermano se utiliza:

Cache_peer (dirección ip) sibling 8080 3128 proxy-only

Cache con aceleración:

Cuando un usuario hace petición hacia un objeto en Internet, este es almacenado en el caché de Squid. Si otro usuario hace petición hacia el mismo objeto, y este no ha sufrido modificación alguna desde que lo accedió el usuario anterior, Squid mostrará el que ya se encuentra en el caché en lugar de volver a descargarlo desde Internet.

Esta función permite navegar rápidamente cuando los objetos ya están en el caché de Squid y además optimiza enormemente la utilización del ancho de banda.

En la sección HTTPD-ACCELERATOR OPTIONS deben habilitarse los siguientes parámetros:

httpd_accel_host virtualhttpd_accel_port 0httpd_accel_with_proxy on Idioma: Squid incluye traducción a distintos idiomas de las distintas páginas de error e informativas que son desplegadas en un momento dado durante su operación. Dichas traducciones se pueden encontrar en /usr/share/squid/errors/. Para poder hacer uso de las páginas de error traducidas al español, es necesario cambiar un enlace simbólico localizado en /etc/squid/errors para que apunte hacia /usr/share/squid/errors/Spanish en lugar de hacerlo hacia /usr/share/squid/errors/English.

Elimine primero el enlace simbólico actual:rm-f /etc/squid/errorsColoque un nuevo enlace simbólico apuntando hacia el directorio con los ficheros correspondientes a los errores traducidos al español.ln -s /usr/share/squid/errors/Spanish /etc/squid/errors Iniciando, reiniciando y añadiendo el servicio al arranque del sistema.

![]() Una vez terminada la configuración, ejecute el siguiente mandato para iniciar por primera vez Squid:

Una vez terminada la configuración, ejecute el siguiente mandato para iniciar por primera vez Squid:

Service squid start Si necesita reiniciar para probar cambios hechos en la configuración, utilice lo siguiente:

Service squid restart Si desea que Squid inicie de manera automática la próxima vez que inicie el sistema, utilice lo siguiente:

chkconfig squid on Depuración de errores:

Puede realizar diagnóstico de problemas indicándole a Squid que vuelva a leer configuración, lo cual devolverá los errores que existan en el fichero /etc/squid/squid.conf.

service squid reload Cuando se trata de errores graves que no permiten iniciar el servicio, puede examinarse el contenido del fichero /var/log/squid/squid.out con el mandato less, more o cualquier otro visor de texto:less /var/log/squid/squid.out Parámetro VISIBLE_HOSTNAME

En este parámetro se configura un nombre, no es muy relevante el nombre pero si es importante configurarlo, porque si no causara un error parametro icp_port

Este parámetro define el puerto en que el servidor squid recibe solicitudes ICP (Inter-Cache Protocol). Si se desea desacivar se le asigna el valor de cero en le parámetro, parametro cache_swap_low.

Indica el nivel en porcentaje de capacidad mínima aceptada por squid, es decir, los objetos se mantendrán en el cache hasta que se cope el límite mínimo Parámetro cache_swap_high Parámetro que especifica en porcentaje el límite máximo que utiliza squid para mantener objetos en el cache. Parametro cache_access_log Especifica en que directorio se realizará el registro de accesos al squid. Parametro cache_log.

Define en donde se almacenan los mensajes del sistema Parámetro cache_store_log Este parámetro especifica la ubicación del archivo de registro de objetos sacados del cache. No es necesario activarlo. Es mejor desactivarlo para ahorrar espacio en disco

Parámetro emulate_httpd_log Este parámetro define si se desea utilizar emulación de logs del servidor web (httpd). parametro reference_age.

Este parámetro determina cuanto tiempo permanece el objeto en el cache. Se recomiendo que sea un mes

Parámetro quick_abort

Este parámetro define si un objeto debe almacenarse en el cache cuando el usuario ha interrumpido una solicitud: si el objeto tiene el valor especificado en min o falta más del valor expecificado en max se abortará la transferencia. Si se ha realizado una transferencia mayor del valor en porcentaje especificado en pct, no se abortará el almacenamiento del objeto. Se recomienda utilizar los valores por defecto (16kb tanto para min como para max y 95 para pct)

Parámetro negative_ttl.

Este parámetro se utiliza para definir cuanto tiempo debe esperar squid para procesar nuevamente una página que no ha sido encontrada. Se recomiendan 5 minutos.

Parámetro positive_dns_ttl.

Este parámetro especifica el tiempo que squid mantendrá la dirección de un sitio visitado exitosamente. El valor por defecto es de 6 horas

Parámetro negative_dns_ttl

Especifica el tiempo que espera squid antes de intentar nuevamente determinar la dirección de un sitio solicitado y que no ha sido encontrado. Por defecto 5 minutos.

Parámetro http_access e icp_access

Define una serie de permisos para acceso al servidor squid. Recomendamos utilizar la siguiente configuración:

http_access allow manager localhost

http_access deny manager

http_access allow CONNECT !SSL_ports

http_access allow all

icp_access allow all

miss_access allow all

parametro httpd_accel_uses_host_header.

Este parámetro se utiliza para activar el proxy transparente, necesario para controlar el acceso a Internet desde las estaciones.

Parámetro httpd_accel_host y httpd_accel_port.

Este parámetro también es necesario para activar el proxy transparente. Al configurar squid de esta manera no es necesario realizar configuración de los navegadores del centro de acceso con servidor proxy lo que se constituye en una ventaja

Parámetro dns_testnames

Este parámetro define que hosts se utilizan para chequear el servidor de nombres

Parámetro append_domain

Este parámetro indica a squid que dominio debe añadirse a solicitudes que vengan sin dominio completo, se debe empezar con un punto.

Parámetro cachemgr_passwd

Squid es posible ser administrado desde una página web una vez instalado (no documentado aquí). Este parametro define la clave de acceso para tener acceso a esta función.